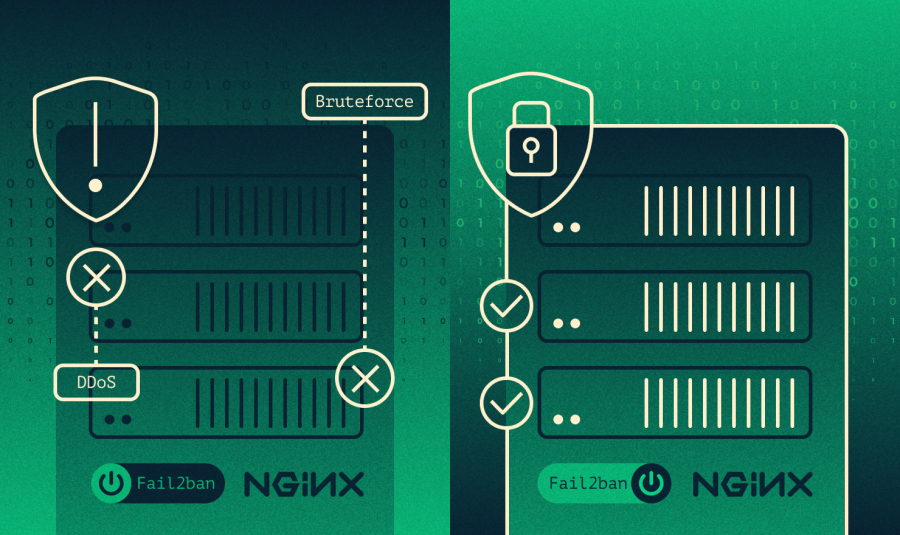

Fail2ban — это мощный инструмент для защиты серверов от атак с помощью автоматической блокировки IP-адресов, которые пытаются выполнить нежелательные или подозрительные действия, такие как brute force-атаки. Этот инструмент анализирует логи и на основе заданных правил блокирует IP-адреса, которые проявляют агрессивное поведение. Fail2ban легко интегрируется с различными сервисами, такими как SSH, FTP и веб-серверы, и может значительно повысить уровень безопасности вашего сервера, автоматически реагируя на угрозы.

Настройка Fail2ban для блокировки атак на SSH и другие сервисы

Защита SSH и других сервисов

Fail2ban позволяет эффективно защитить сервер от различных атак, включая брутфорс на SSH и другие сервисы. После установки и начальной настройки Fail2ban, вам нужно убедиться, что защита активирована для всех сервисов, которые могут стать мишенью для злоумышленников, таких как SSH, FTP, HTTP-серверы и почтовые службы.

Для настройки защиты SSH в Fail2ban, необходимо отредактировать конфигурационный файл jail.local. Включение защиты для SSH происходит через параметр enabled, который должен быть установлен в true. Кроме того, важно настроить параметры maxretry, чтобы ограничить количество неудачных попыток входа, и bantime, который определяет время блокировки нарушителя. Рекомендуется установить maxretry на 3-5 попыток, а bantime — на 10-15 минут для минимизации возможных перерывов в работе сервисов.

Fail2ban также может защищать от атак на другие сервисы, например, на FTP или веб-серверы. Для этого вам нужно добавить соответствующие настройки в конфигурационный файл для каждого сервиса. Например, для защиты FTP-сервера вам нужно активировать соответствующий jail, настроив его так же, как для SSH. Для защиты веб-приложений можно включить защиту от атак на HTTP через настройки для Nginx или Apache. Важно помнить, что Fail2ban работает, анализируя лог-файлы, и в случае нахождения подозрительных попыток доступа, таких как многочисленные неудачные авторизации, он блокирует IP-адрес нарушителя на определенное время.

После настройки всех необходимых сервисов, Fail2ban автоматически начнёт блокировать нежелательные подключения. Для мониторинга работы Fail2ban и проверки состояния блокировок можно использовать команду fail2ban-client status. Это позволит вам видеть, какие сервисы защищены, и убедиться, что защита работает должным образом.

Как настроить длительность блокировки и список отслеживаемых сервисов

Настройка длительности блокировки и выбор сервисов для мониторинга — важный аспект использования Fail2ban. Это позволяет эффективно управлять уровнем защиты от атак, минимизируя влияние на производительность серверов и увеличивая безопасность.

Для настройки длительности блокировки, вам нужно отредактировать параметры в конфигурации Fail2ban. Параметр bantime указывает время блокировки IP-адреса после нескольких неудачных попыток входа. Например, если вы установите bantime = 600, это приведет к блокировке IP-адреса на 10 минут. Этот параметр можно настроить в зависимости от уровня угрозы и типа атак. Для более агрессивных атак можно увеличить время блокировки, чтобы дать злоумышленникам меньше шансов на повторные попытки. В то же время, для ежедневных попыток взлома, слишком длительные блокировки могут вызвать неудобства для легитимных пользователей, поэтому баланс между безопасностью и удобством крайне важен.

Для выбора сервисов, которые будут отслеживаться Fail2ban, также используется параметр enabled. Включение или отключение определённых сервисов происходит через файл конфигурации jail.local, где для каждого сервиса вы можете настроить отдельные параметры блокировки. Включив защиту для SSH, FTP, HTTP, и других сервисов, Fail2ban будет следить за их логами, реагируя на подозрительные действия. Для более тщательной настройки можно добавить специфические фильтры для сервисов, таких как Nginx или Apache, чтобы блокировать лишь те атаки, которые направлены именно на эти сервисы.

Также важно настроить maxretry, который ограничивает количество неудачных попыток входа до блокировки IP-адреса. Например, для SSH сервиса можно установить maxretry = 5, что означает, что IP будет заблокирован после 5 неудачных попыток. Определяя эти параметры, вы обеспечиваете более гибкую настройку безопасности, предотвращая как случайные ошибки пользователей, так и целенаправленные атаки.

Тонкая настройка Fail2ban для предотвращения ложных срабатываний

Тонкая настройка Fail2ban имеет важное значение для минимизации ложных срабатываний, которые могут повлиять на работу сервера и вызвать ненужные блокировки легитимных пользователей. Одной из главных задач является балансировка между эффективной защитой и удобством работы с сервером. Одним из ключевых параметров для предотвращения ложных срабатываний является настройка фильтров и регулярных выражений, которые Fail2ban использует для идентификации подозрительных попыток входа.

Для уменьшения вероятности ложных срабатываний можно настроить параметры, такие как findtime и maxretry. Параметр findtime определяет временной промежуток, в течение которого Fail2ban будет отслеживать количество неудачных попыток входа. Если за это время количество попыток превышает установленный лимит (maxretry), Fail2ban заблокирует IP-адрес. Однако, если это значение слишком короткое, могут быть заблокированы легитимные пользователи, случайно сделавшие несколько неудачных попыток. Поэтому важно выбирать эти параметры в соответствии с типом используемого сервиса и предполагаемой нагрузкой.

Кроме того, следует внимательно настроить фильтры, чтобы исключить такие сценарии, как атаки с использованием автоматических систем (например, боты), и не допустить блокировки на основании случайных сбоев, таких как временные проблемы с сетью. Для этого можно использовать регулярные выражения, чтобы фильтры Fail2ban корректно распознавали только те записи в логах, которые действительно соответствуют подозрительным попыткам доступа, а не обычным ошибкам пользователей.

Еще одним важным аспектом является настройка уведомлений. Fail2ban позволяет отправлять уведомления о заблокированных IP-адресах, что дает возможность оперативно реагировать на возможные ложные срабатывания. Настроив уведомления по электронной почте или через другие каналы связи, вы сможете быстрее получать информацию о возможных проблемах с системой и избежать длительных блокировок, мешающих нормальной работе.